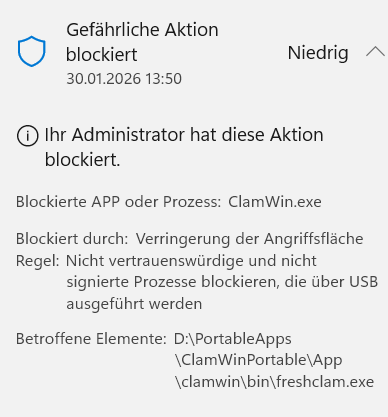

Microsoft Defender - Gefährliche Aktion blockiert

Nicht vertrauenswürdige und nicht signierte Prozesse blockieren, die über USB ausgeführt werden

Beim Updaten der Virensignaturen des ClamWin-Portable kam der gezeigte Fehler.

Ursache sind die ASR "Attack Surface Reduction Rules" des integrierten Malware-Schutzes von Windows.

Diese sind in GUIDs zugeordnet. Hier findet sich eine Referenz der IDs: https://learn.microsoft.com/de-de/defender-endpoint/attack-surface-reduction-rules-reference#asr-rule-to-guid-matrix

Diese Vektoren kann man mit 4 Stufen konfigurieren:

vgl. dazu : https://learn.microsoft.com/de-de/defender-endpoint/attack-surface-reduction-rules-reference#asr-rule-modes

Status anzeigen

Die aktuell konfigurierten Regeln kann man sich mit dem folgenden Powershell-Befehl anzeigen lassen:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

und deren Status so:

|

|

In unserem Fall war es die Regel mit der ID b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4

Lösung:

Eine Gruppenrichtlinie erstellen:

Computerkonfiguration

> Administrative Vorlagen

> Windows-Komponenten

> Microsoft Defender Antivirus

> Microsoft Defender Exploit Guard

> Regeln zur Verringerung der Angriffsfläche konfigurieren

oder die Registry bearbeiten:

|

Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows Defender\Windows Defender Exploit Guard\ASR\Rules] "b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4"="0" |

in unserem Fall brachte nach der Registry-Änderung erst ein Neustart den gewünschten Erfolg.